域

域(Domain)是一个有安全边界的计算机集合。

安全边界指在两个工作域中,一个域中的用户无法访问另一个域中的资源。

与工作组的 “松散会员制” 有所不同,“域” 是一个相对严格的组织。

用户想要访问域内资源,必须以合法身份登录域,用户对域内资源有什么样的权限取决于用户在域内的身份。

域控制器(Domain Controller,DC)是域中一台类似管理服务器的计算机,负责验证所有连入的计算机和用户。

在域内访问其他机器,不需要被访问机器的许可,但是要经过域控制器的审核。

域控制器(DC)中存在由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。

当计算机连接到域时,DC首先会鉴别这个计算机是否属于本域,并验证账户和密码。

域环境

1、单域

通常在小规模的公司中,建立一个域即可满足需求。

在一个域内,一般至少要两台域服务器,一台作为DC,另一台作为备份DC。

活动目录的数据库(包含用户账号信息)是存储在DC中的,如果DC瘫痪了,可用备份DC恢复域的正常使用。

2、父域和子域

如果一个网络中划分多个域,第一个称为父域,其余的为子域。

例如一个大公司的各个分公司位于不同的地点,这时就要使用父子域。

父域和子域之间的信任关系是自动建立的,由 Kerberos security protocol完成。

子域的管理是独立的,比如子域有自己的安全策略(账号密码等策略),就不能用父域的账号登录子域。

3、域树

域树(Tree)是多个域通过建立信任关系组成的集合。

一个域管理员只能管理本域,不能访问或管理其它域。两个域之间要互相访问,需要建立信任关系。

域树符合DNS域名空间的命名原则,而且是具有连续性,也就是子域的域名包含其父域的域名。

4、域森林

域森林(Forest)是指多个域树通过建立信任关系组成的集合。

比如某公司使用域树abc.com,被兼并公司使用abc.net,abc.net无法挂在abc.com下;

所以域树abc.com和域树abc.net需要通过建立信任关系来组成域森林。

5、域名服务器

域名服务器(Domian Name Server,DNS)是用于实现域名和与之相对的IP转换的服务器。

在域中的计算机是使用DNS来定位域控制器、服务器、以及其它计算机、网络服务的,所以域的名字就是DNS域的名字;

在内网渗透中,大都通过寻找DNS服务器来确定域控制器位置(它们通常配置在同一台机器上)。

活动目录

活动目录(Active Directory,AD)是指域环境中提供目录服务的组件(win server 03之后内置)。

目录用于存储有关网络对象(用户、组、计算机、共享资源等)的信息。

目录服务帮助用户快捷、准确地从目录中找到其所需的信息服务,活动目录为企业提供了网络环境的集中式管理机制。

安装的AD的计算机即为DC,在活动目录中创建A账户一次,就能在所有域内计算机上登录。

安全域的划分

划分安全域的目的是将一组安全等级相同的计算机划入同一网段。

一个典型中小型内网安全域的划分,一般分为DMZ和内网,通过硬件防火墙的不同端口实现隔离。

在一个用路由器连接的内网中,可以将网络划分为三个区域:

安全级别最高的内网

安全级别中等的DMZ

安全级别最低的外网

DMZ 称为隔离区,是一个非安全系统与安全系统之间的缓冲区,位于企业内部网络和外部网络之间。

DMZ 对外提供服务,可从外部访问,放置一些必须公开的设备(Web服务器,Email服务器等)。

DMZ不能访问内网,内网能访问DMZ。

域内权限

1、域本地组

多域用户访问单域资源,可以从任何域添加账号、全局组和通用组,但只能在其所在域内指派权限。

域本地组不能嵌套在其它组中,主要用于授权本域内资源访问权限。

2、全局组

单域用户访问多域资源,只能在创建该全局组的域中添加用户和全局组。

可以在域森林的任何域内指派权限,全局组可以嵌套在其它组中。

例如,将用户李白(域账号为LB)添加到域本地组Administrators中,并不能使LB对非DC的域成员计算机有特权。

但是将LB添加到全局组 Domain Admins 中,用户李白就成为了域管理员(可全局使用,对域成员计算机有特权)。

3、通用组

通用组的成员来自域森林中的任何域的用户账号、全局组和其它通用组。

可以嵌套在其它组中,可在该域森林的任何域中指派权限,适合在域森林中跨域使用。

通用组的成员保存在全局编录(GC)中,全局编录用于存储一些不经常发生变化的信息。

因此建议把经常变化的用户账号先添加到全局组,再把这些相对稳定的全局组添加到通用组

域本地组来自全林,作用于本域;

全局组来自本域,作用于全林;

通用组来自全林,作用于全林。

4、A-G-DL-P策略

A-G-DL-P策略指,将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限。

A 表示用户账号(Account)

G 表示全局组(Global Group)

U 表示通用组(Universal Group)

DL 表示域本地组(Domain Local Group)

P 表示资源权限(Permission)

在 A-G-DL-P策略 形成后,当需要给一个用户添加某个权限时,只要把这个用户添加到某个域本地组就可以了。

域环境搭建

作者:wintry

环境:

Windows Server 2012 192.168.2.100

Windows Server 2003 192.168.2.101

Windows 7 192.168.2.102

我这里虚拟机网络模式用的是默认的NAT,域控服务器为Windows Server 2012。

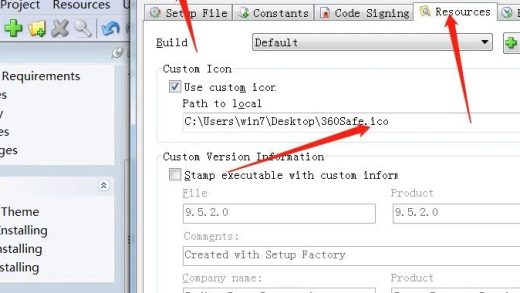

一、设置域控服务器IP配置如下

提升完域控后,DNS会被自己改掉,再按照下边的改回来就行。

二、修改计算机名:

三、安装域控制器和DNS服务

在服务器管理面板,点击 “添加角色和功能” 进入向导页面,勾选”Active Directory域服务”和”DNS服务器”复选框。

然后一路下一步安装即可。

四、提升服务器为域控

安装Active Directory域服务后,需要将此服务器提升为域控制器。

点击 “将此服务器提升为域控制器” 选项,进入配置向导页面,在 “部署配置” 部分点击添加新林并设置根域名。

然后一路下一步,按需要配置即可,DNS部分会出现警告,不用管,直接下一步就行。

安装完重启,用域管理员账号(WINTRYSEC/Administrator)登录就能看到AD DS服务器和DNS服务器了。

搭建完成,主域控会生成一个krbtgt账号。他是Windows活动目录中使用的客户/服务器认证协议,为通信双方提供双向身份认证。

用宿主机ping一下192.168.2.100,能通。

五、创建Active Directory账户

为Windows 7和Windows Server 2003创建域控制器账户。

进去后右键Users目录,在弹出的菜单中新建用户即可。

六、把 Windows 7 和 Windows Server 2003 加入到该域

Win7的IP配置如下:

然后ping一下通不通:

ping wintrysec.lab

改一下计算机名称,把域名改为 wintrysec.lab,点击确定会弹出认证对话框,输入域管理员的账号和密码。

重启后,可以用刚才创建的域控制器账号登录。WIndows 2003的配置和win7类似。

#查看域内计算机

net view

如有侵权,请联系删除

好文推荐