基础知识

在window环境中,每个账户都有唯一的安全标识符(Securityz Identifier, SID ),用户的权限是通过用户的SID记录的。

与使用者关联的用户账户

1、Administrator

administrator是默认的内置管理员用户,在所有与使用者关联的账户中其权限最高。

2、Guest

Guest 是提供给没有用户账户的访客使用的,该账户默认是禁用的。它拥有的权限非常有限,此账户也无法删除,但是允许改名。

3、DefaultAccount

DefaultAccount 是系统管理的账户,微软为了防止开箱体验(oobe)时出现问题而准备的默认账户。

与Windows组件关联的用户账户

1、SYSTEM (本地系统)

该账户与使用计算机的人无关,是为windows 的核心组件访问文件等资源提供权限的。

2、LOCAL_SERVICE (本地服务)

LOCAL_SERVICE账户与计算机的使用者无关,它是为Windows 的一部分服务提供访问系统的权限。

3、NETWORK SERVICE(网络服务)

NETWORK SERVICE账户与LOCAL

SERVICE账户一致,也是为Windows的一部分服务提供访问系统的权限。

TrustedInstaller是Windows系统中众多系统内置安全主体中的一个,本身是系统重要服务。

用户无法直接在此服务的上下文中运行程序或另一个服务。

它是操作系统上用来对系统进行维护、更新等操作的组。

它的SID是

S-1-5-80-956008885-3418522649-1831038044-1853292631-22714784641、TrustedInstaller权限的意义是用来防止程序或用户无意或恶意破坏系统文件。

2、这个安全主体本身是一个服务,名称为:Windows Modules Installer。

在Windows XP及以前,System账户与管理员组对系统文件都有着完全访问的权限。

3、这意味着以管理员身份运行的程序可以任意更改系统,降低了系统安全性。

TrustedInstaller则改变了这一情况,使得只有拥有该令牌的系统进程才能更改系统重要内容,而其他大部分系统服务就没有权限。

4、这是因为,以SYSTEM权限运行的程序不一定同时拥有该权限,只有通过了Service Control Manager(服务启动控制器)的验证后才能获取。

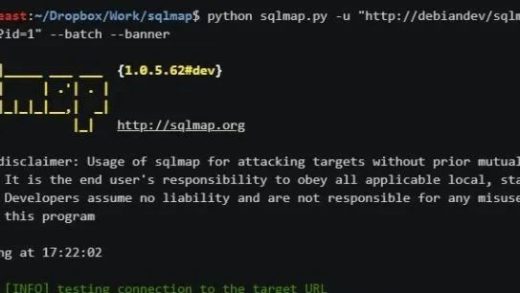

工具使用

1、在攻击成功后获取系统用户权限,再执行某些命令报错。

开启远程桌面

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f关闭远程桌面

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

2、借助工具进行权限提升。

3、当攻击利用工具由于权限问题不能使用时,也可以借助该程序运行。

网络安全的本质就是对抗!

工具下载:

链接:

https://pan.baidu.com/s/1s0FSz0E6Wq4A2uqQ8N-toA提取码: j6c9

如有侵权,请联系删除

转自弥天安全实验室

好文推荐